0x00 参考

YiSpecter分析

可感染iPhone的QQ群蠕虫“灵顿”深度分析

一、样本来源

1.1 母包

1.2 子包

通过itools发现多了两个系统应用,理论上这里只会出现用户安装得app,所以dump下来看了一下:

发现其中passbook得信息来自母包:

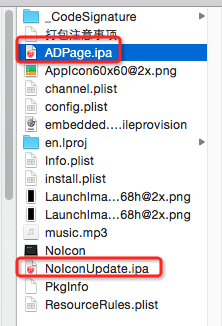

另外passbook里面包含两个ipa:

对比md5后发现NoIconUpdate即Game Center

1.3 推广

此外,母包运行还会推广各种应用:

1、弹广告页面跳转到app store;

2、应用内链接到app store推广安装

(通过charles抓包确认走的itunes,虽然apple提供store kit之类的库允许应用内登陆app store,但依然感觉问题比较大)

3、直接推广安装应用

直接安装的应用:

二、详细分析

2.1 样本信息

| 属性 | app名 | bundle id | 版本号 | exec名 | 签名 | 来源 |

|---|---|---|---|---|---|---|

| 母包 | 快播私密版 | com.weiying.Wvod |

3.0.2

| HYQvod | Beijing Yingmob Interaction Technology co, .ltd | 51nb网站挂马 |

| 3.1.2 | Changzhou Wangyi Information Technology Co., Ltd. | claud共享 | ||||

| 3.3.3 | Baiwochuangxiang Technology Co., Ltd. | |||||

| 子包 | Game Center | com.weiying.noiconupdate |

2.2.3

| NoIconUpdate | Beijing Yingmob Interaction Technology co, .ltd | 母包安装 |

| 2.3.0 | claud共享 | |||||

| Passbook | com.weiying.hiddenIconLaunch |

2.2.3

| NoIcon | Beijing Yingmob Interaction Technology co, .ltd | 母包安装 | |

| 2.3.0 | claud共享 | |||||

| ADPage.ipa | com.weiying.ad |

2.2.3

| ADPage | Beijing Yingmob Interaction Technology co, .ltd | 母包安装 | |

| 2.3.0 | claud共享 | |||||

| - | 快播5.0 | com.weiying.DaPian | 2.3.5 | DaPian | Baiwochuangxiang Technology Co., Ltd. | claud共享 |

| 推广 | 春雨医生 | com.chunyu.SymptomChecker | 6.2.0 | SymptomChecker | Beijing Yingmob Interaction Technology co, .ltd | 推广 |

| 赢话费斗地主 | com.mingyou.TexasDDZApp | 1.5.2 | ddd | |||

| 找对象 | cn.shuangshuangfei.iep | 2.2.0 | xianglianai | |||

| 珍爱网 | www.zhenaidefault.com | 3.0.2 | zhenaiwang | |||

| ... | ... | ... | ... |

从签名上来看,都是Yingmob的企业签名,以流氓广告推广为主。

公司信息:微赢互动,广告、推广公司

2.2 动态分析

2.2.1 启动

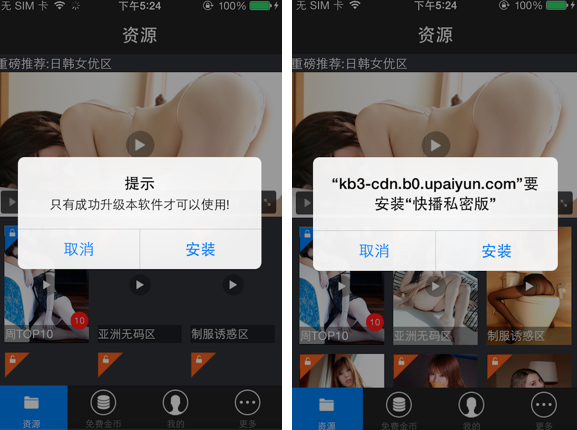

加载Introspy后,打开目标app,提示需要升级:

虽说升级,实则安装新的应用,但是安装完成后会自动隐藏安装的应用图标:

原app打开后为攒金币来播放视频

NoIcon和NoIconUpdate默认开机启动:

2.2.2 Introspy跟踪分析

Mac上使用如下指令可以输出db数据里的urls或files操作:

Urls:python introspy.py -p ios -i urls introspy.db

Files:python introspy.py -p ios -i files introspy.db

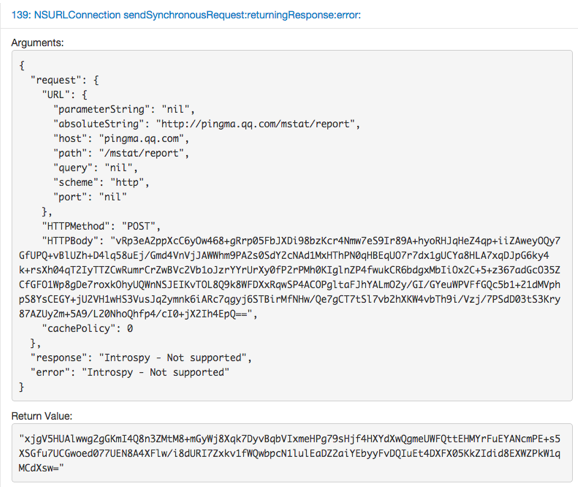

Introspy记录urls记录,文件操作,加密数据等等,但是目标样本上传的数据都是处理过的,很难看出原始信息,如:

POST数据:

处理后的files记录:

2.2.3 Charls抓包分析

Charls对数据包的记录更为直观

http://pingma.qq.com

内容乱码,数据处理过

http://kb.bb800.com

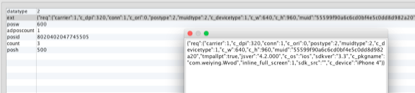

上传数据,其中avv=3.0.2是疑似样本的版本号,其他与实际获取不一致:

http://kb3-cdn.b0.upaiyun.com

推广应用下载站点

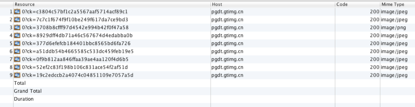

http://qzonestyle.gtimg.cn

http://mi.gdt.qq.com

上传设备数据,返回推广app信息

http://pgdt.gtimg.cn

图为广告,指向appstore对应app

2.3 静态分析

2.3.1 HYQvod母包分析

启动后添加了部分操作,如保存keychain数据、检测是否ios8&越狱等,从标示来看,应该是从3.0.5版本开始添加进去的

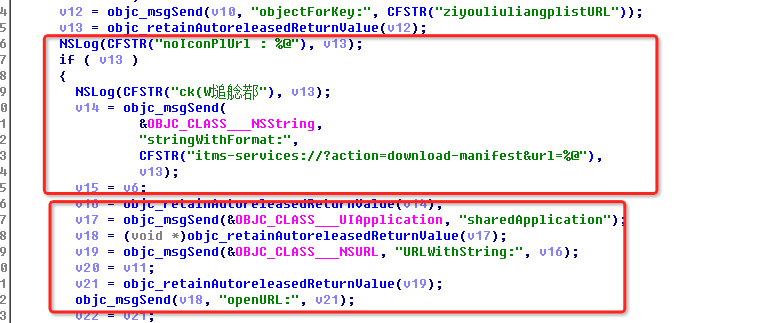

通过openURL打开安装子包的链接,链接从plist文件里获取数据拼接而成

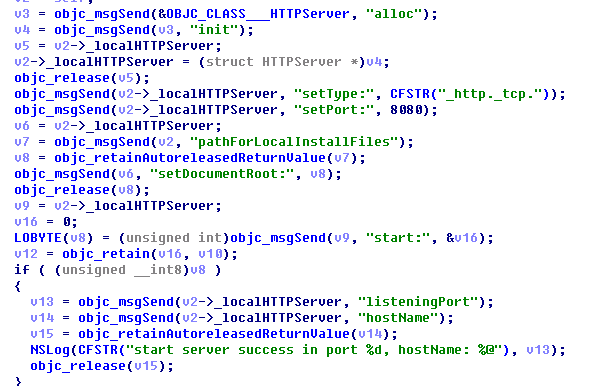

本地创建http服务

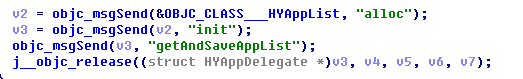

获取app list

通过bundle id启动应用

2.3.2 DaPian母包分析

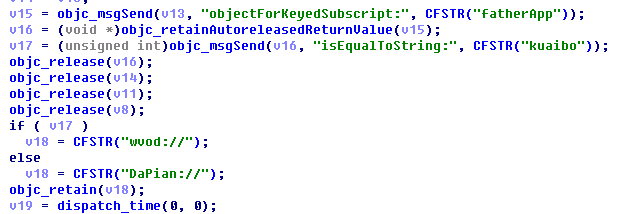

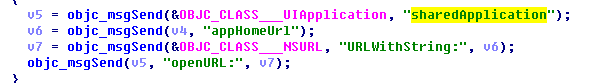

支持URL Schemes启动

获取子包,url拼接而成

检查是否安装NoIcon子包,并通过URL scheme启动

本地创建http服务

通过URL scheme检测是否越狱

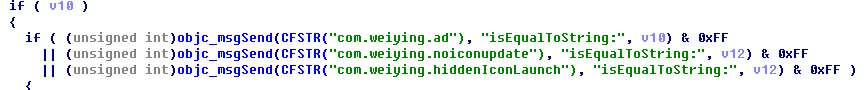

2.3.3 子包分析

安装得子包ADPage以及伪装系统应用Game Center和Passbook实际没有图标,都通过info.plist设置隐藏图标

子包利用launchctl开机启动:

都会获取设备信息上传到服务器:是否模拟器、app list、运营商网络类型、设备id、是否越狱、设备型号系统版本等信息

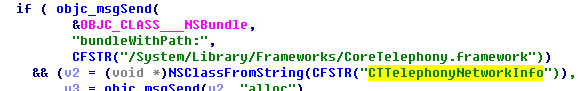

获取运营商网络类型

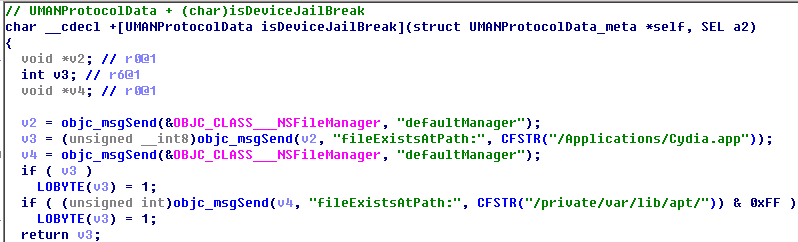

检查是否越狱

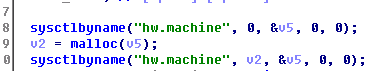

获取设备型号系统版本等信息

一、NoIcon

info.plist设置隐藏图标,以及URL scheme启动

URL scheme调用母包

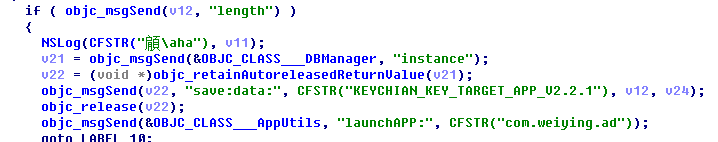

保存keychain数据

检查是否安装其他子包

安装NoIconUpdate

启动ad子包

检查是否安装91助手

执行URL scheme

检查app更新网址

二、ADPage

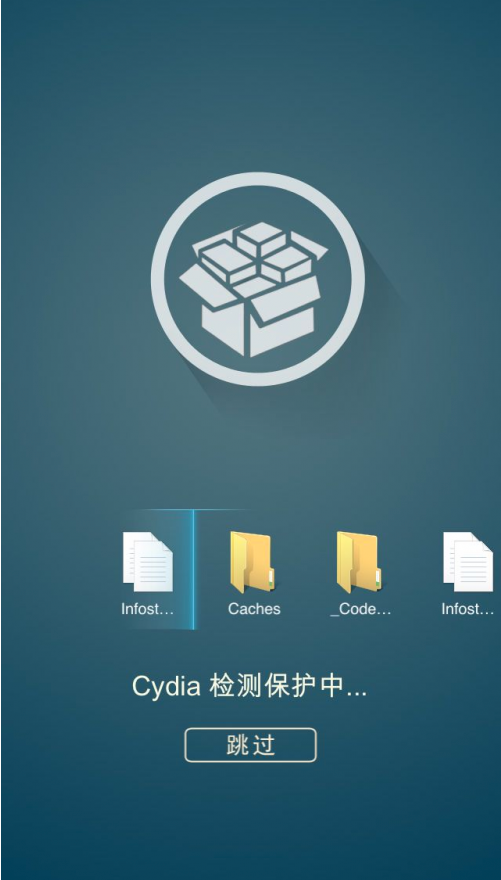

该子包伪装成越狱检测程序,通过检测app时劫持其他三方app,并注入广告

读取noicon的keychain数据

使用私有API安装ipa

使用私有API获取app列表

读取keychain,检测是否有三个子包数据,并启动com.saurik.Cydia应用,该应用为cydia

没有评论:

发表评论