一、iOS工具介绍

(iOS工具若无特殊说明,则都默认用越狱设备从Cydia获取安装)

越狱工具:盘古、太极等,越狱过程不赘述;

Cydia:软件源,越狱后默认安装;

OpenSSH:从Mac登录进越狱设备;

BigBoss Recommendation tools:包含大部分常用黑客工具集,如: APT 0.6 Transitional, Git, GNU Debugger, less, make, unzip, wget和SQLite 3.x等;

MobileTerminal:iOS设备上的终端;

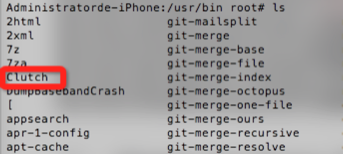

Clutch:App Store应用破解工具,cydia版本比较老,不支持部分应用,推荐下载最新版导入iOS安装;

二、基本工具

点击Install安装即可:

2.1 通过wifi SSH登陆设备

当Mac与iOS于同一wifi下,可在Mac终端中通过SSH指令登陆进iOS设备。(iOS默认账号有root和mobile,默认密码都为alpine,建议进去后立即修改,iOS上第一个蠕虫ikee既是使用此默认密码传播)

ssh root@(iOS的ip)

ssh mobile@(iOS的ip)

(win下可以使用putty一类的工具)

2.2 修改OpenSSH默认密码

iOS设备默认有两个账号,root和moblie,二者默认密码都是alpine。Mac SSH连接设备后,或直接在iOS终端MobileTerminal中,通过passwd来修改默认密码:

2.3 apt-get update获取最新包列表

iOS上root用户执行apt-get update(mobile用户通过su换成root用户),获取最新包列表:

三、Clutch-AppStore应用破解工具

App Store上的应用都使用了FairPlay DRM数字版权加密保护技术。如果直接从iOS设备上导出从App Store下载的应用的IPA包,会发现其内容是加密过的。使用Clutch工具可以破解掉数字版本保护。

一、源

二、安装

下载程序后,可以使用itools或ifunbox等工具导入iOS设备的/usr/bin目录下;或者在Mac终端使用scp指令拷贝进去:

sudo scp [Clutch文件] root@[iOS ip]:/usr/bin/Clutch

并用chmod 755给Clutch执行权限。

三、使用

在iOS中执行clutch即显示可供破解的app:

选择对应app序号即可自动破解,破解微信如下:

老版本破解部分应用会出现失败:

新版本可以成功破解:

四、introspy-黑盒测试

Introspy由两个单独的模块组成,一个追踪器,一个分析器。它是分析iOS应用程序安全最强大工具之一。

参考:

一、源:

4.1 追踪器-iOS

二、追踪器安装:

introspy追踪器是一个iOS的deb包,将其导入设备后使用dpkg安装即可:

如过安装错误,如提示需要安装preferenceloader、applist,都是Cydia插件,更新&安装后即可继续安装introspy。

三、重启设备

安装完后需要重启设备,或者重启SpringBoard

killall SpringBoard

重启完后,即可在iOS的设置中看到introspy:

四、使用:

introspy-apps选择需要分析的app,这里选择的为某疑似样本。

introspy-settings设置需要记录的数据类型,默认全选

之后启动&尽可能多的使用样本,Introspy会在该应用目录的Library下生成一个introspy开头的db文件,里面记录了该应用的行为。

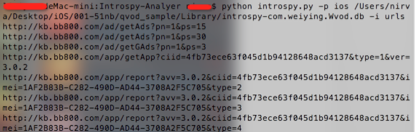

4.2 分析器-Mac

分析器是Mac端工具,用于查看追踪器记录的数据,先从git clone过来:

用分析器将db数据转换为html,指令:

python introspy.py –p ios –outdir [输出的目录] [目标db文件]

输出的文件下有个report.html文件,浏览器打开即可:

追踪信息主要分为DataStorage、IPC、Misc、Network、Crypto六大类信息,数据呈现比较清晰:

Mac上使用如下指令可以输出db数据里的urls或files操作:

Urls:python introspy.py -p ios -i urls introspy.db

Files:python introspy.py -p ios -i files introspy.db

五、dumpdecrypted脱壳

参考:

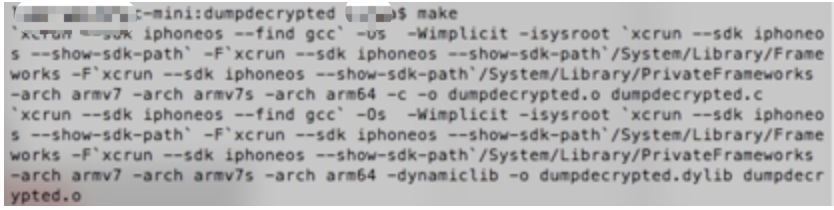

5.1 编译

一、源

二、设置Makefile

GCC_UNIVERSAL与SDK需要与手机环境保持一致:

(实际测试使用默认值即可,应该是编译环境需要高于或等于iOS环境)

(SDK=`xcrun --sdk iphoneos --show-sdk-path`中的xcrun为检测Xcode环境的工具)

三、make

Makefile设置完后,make编译

生成dumpdecrypted.dylib文件

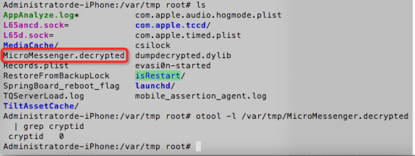

5.2 使用

一、dylib文件导入iOS设备

使用scp指令,或itools等工具,导入到/var/tmp目录下

二、破解指令

如下破解微信,需指明app具体可执行文件位置

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/mobile/Applications/91591CCD-5AE5-4A44-978F-CE38AAD0F8DA/MicroMessenger.app/MicroMessenger

破解完成后,MicroMessenger.decrypted即是破解产物,可以直接上ida或者hopper等工具

otool -l /var/tmp/MicroMessenger.decrypted | grep cryptid

该指令可验证是否脱壳成功,0为成功。

没有评论:

发表评论