一、基本信息

设备型号:lumia 640xl

版本号:10.0.10572.0

MAC:0c:37:25:b8:fd:34

imei:357789061679541

信道:蓝牙、NFC、USB、移动网络、wifi

安全相关功能:设备加密、隐私权限管理、开发者模式、连接配对、远程诊断、查找手机(远程振铃、锁定、清除)、云备份、360手机卫士(国行版默认安装)

其他功能:微软商店、安装apk、后台功能

二、权限管理

“设置-隐私”里可以对权限进行管理,限制app对隐私、设备的权限获取

但有个很严重的问题,所有应用权限都是默认开启的,新装app也是默认有权限,需要手动关闭

不过这可能只是预览版的问题,正式版应该会修复

此外后台管理也在隐私设置里面

三、远程诊断

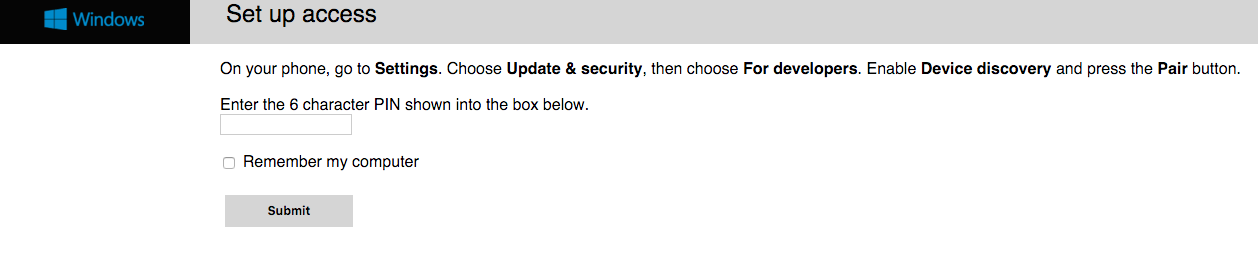

win10 mobile提供远程诊断设备,需pc先与手机配对,配对码在“设置-更新和安全-面向开发人员”里

先要开启“开发者模式”,然后打开“设备发现”,点击配对即可生成6位的配对码

另外“设备门户”开启后,可以远程控制手机,若关闭”身份验证“,则可被任意访问该管理页面

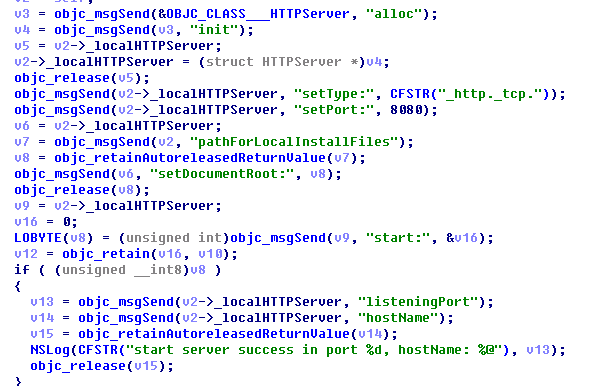

开启”设备门户“后,会自动开启以下三个端口,其中http会自动跳转到https,而ssh登陆帐号密码未知

pc浏览器打开“设备门户“中的地址即可出现登陆页面,地址即手机ip,http和https即上文中nmap扫描到的80与443端口

配对码验证没有次数限制,似乎可以爆破,但实际测试时候发现并不能这样,似乎生成一组配对码有效期有时间限制,大概一分钟的样子(不确定)

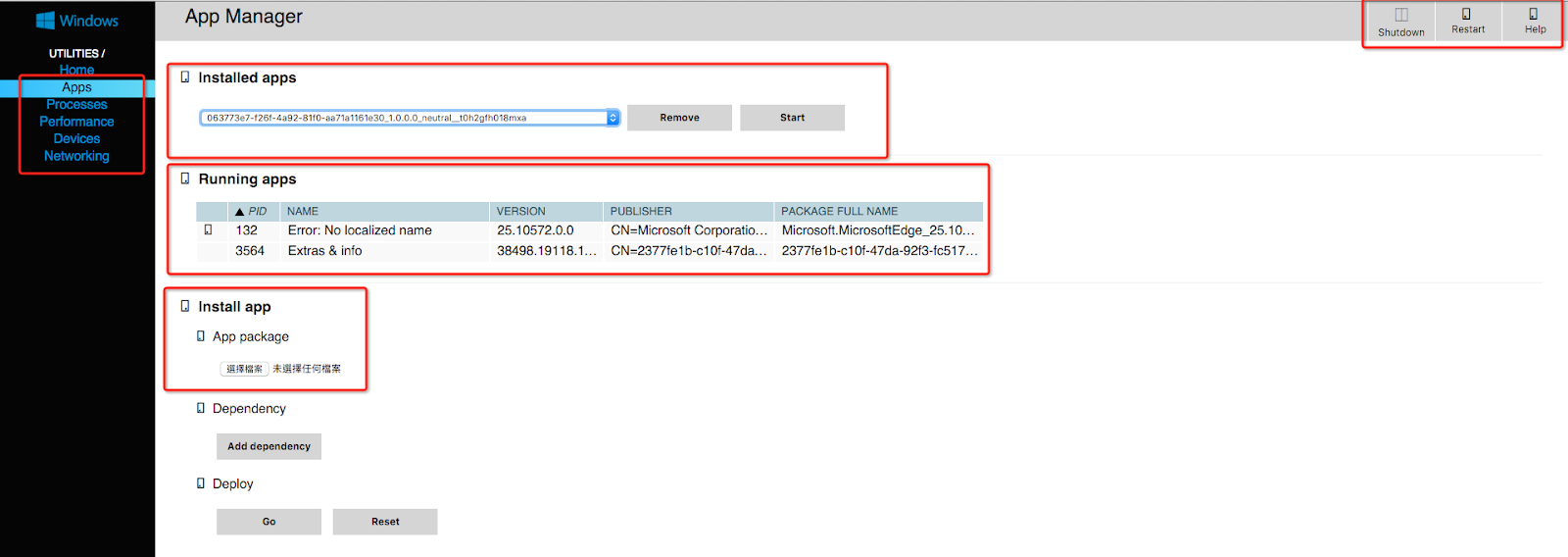

远控页面功能比较强大,如关机(restart按键无效),安装/卸载app

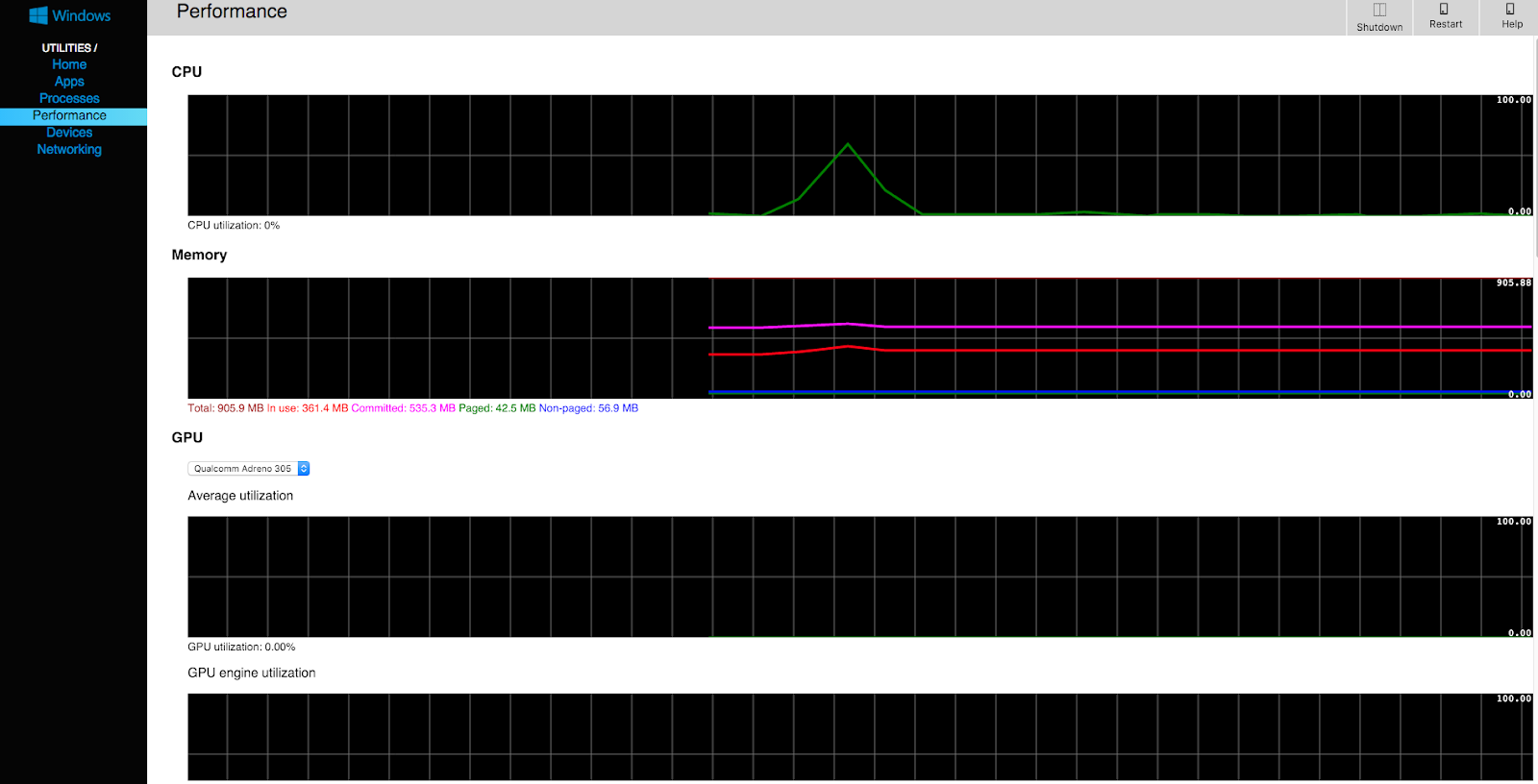

资源活动监控

设备文件信息

网络状态信息

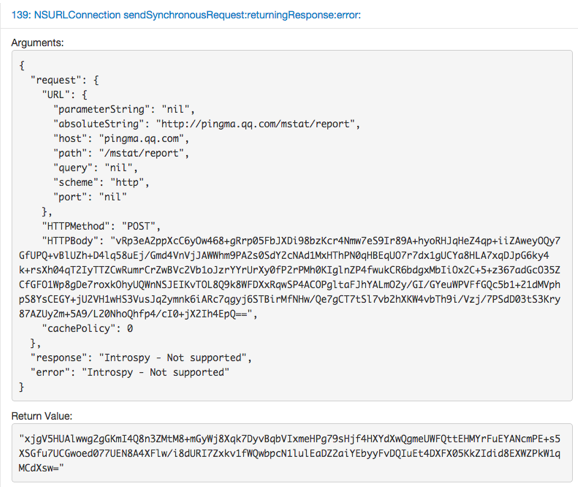

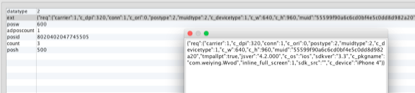

四、隐私上传情况

4.1 诊断信息

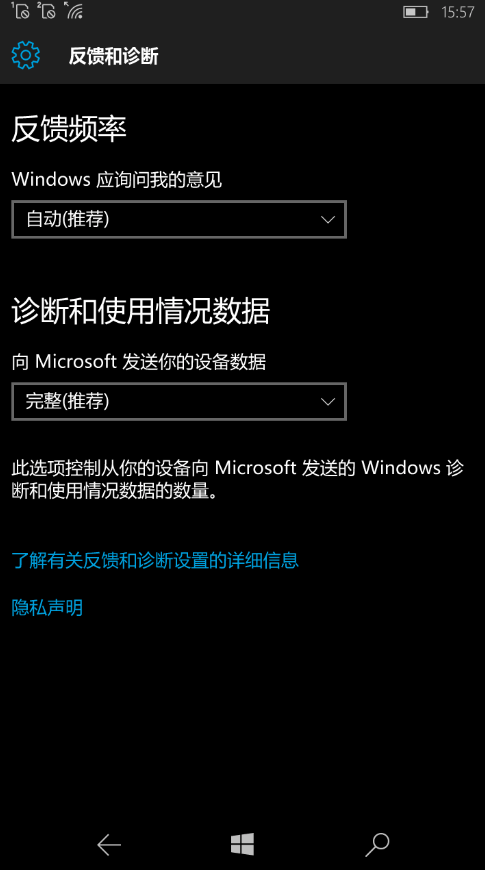

win10 pc版中有上传隐私的情况,win10 mobile也不例外

“设置-隐私-反馈和诊断”设置,里面默认开启向Microsoft发送windows诊断和设备使用数据

4.2 数据同步

“设置-帐户-同步设置”,描述来看,微软会自动同步手机的设置,尤其密码

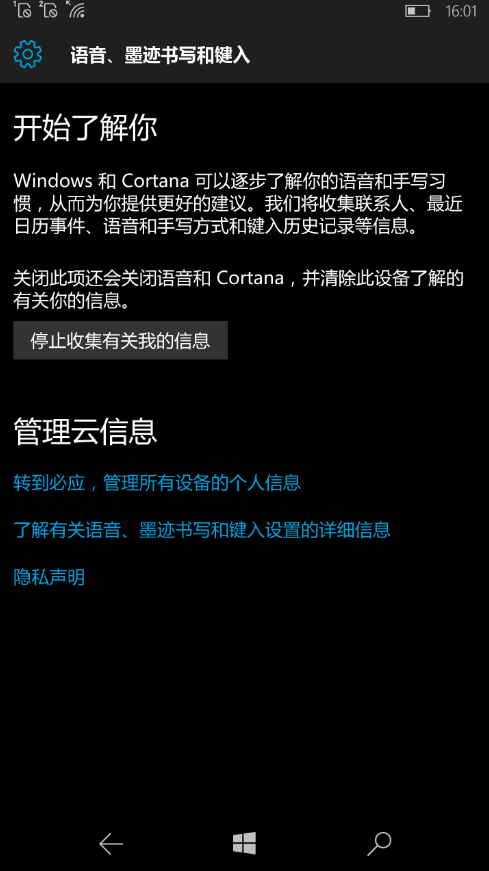

4.3 收集信息

“设置-隐私-语音、墨迹书写和键入”设置,描述来看微软会收集用户的联系人、日历、语音、手写、键盘记录等信息

4.4 广告关联

“设置-隐私-广告ID“ 设置,从描述来看,广告可以轻易的关联用户过去的所有活动

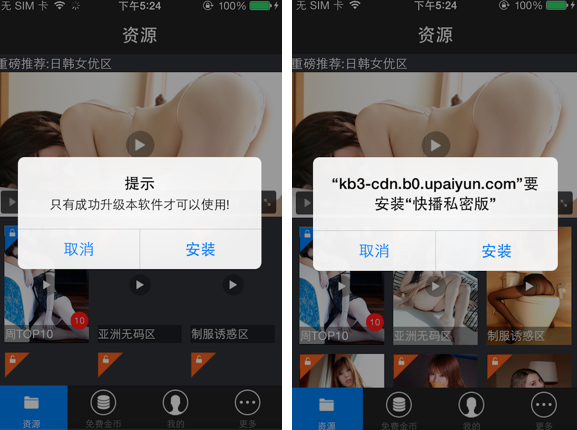

五、安装APK测试

安装apk主要分两种情况:

1、手机上直接安装转制好的apk应用

2、其他方式直接安装apk文件

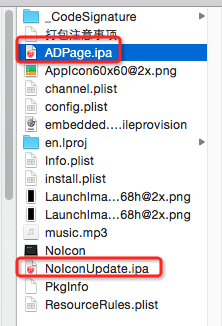

5.1 转制appx

apk转制appx过程由开发者完成

部分网站提供在线转制服务,如:

然而转制后安装失败

10549及以上版本在发布的时候已经删掉了AOW(Android on Windows)环境,不确定正式版会否有

5.2 直接安装apk

win10mobile安装apk过程参考:

1、下载wconnect文件,并配置环境(安装内置msi和vc)

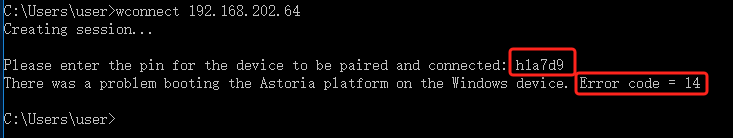

2、wconnect连接设备

可通过USB或者wifi连接,需要通过手机配对码

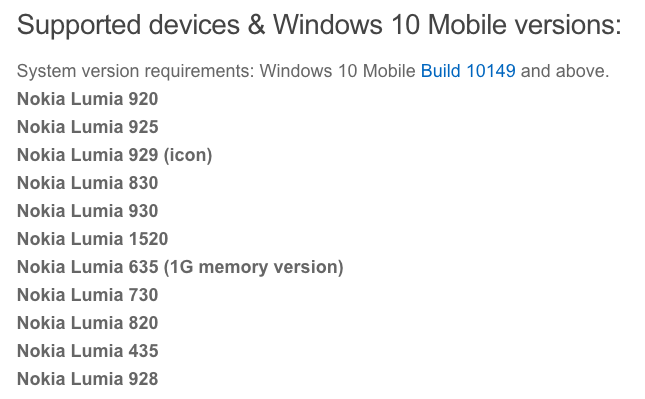

但是,由于wconnect版本太低,不支持lumia 640xl;错误码14为不支持的设备

wconnect工具是微软Astoria项目的内部工具,早期被人泄露了一个版本,但当时lumia 640xl尚未发布,新版本未泄露

3、如果配对连接成功,即可adb连接设备,安装apk(不知道有没有阉割其他指令)