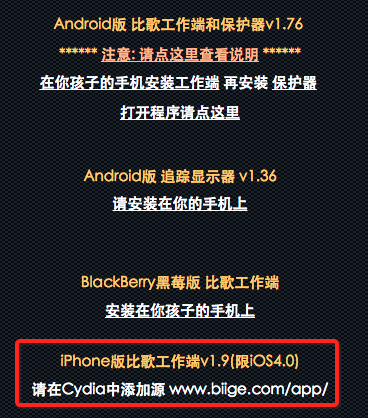

一、背景

功能:

二、样本分析

2.1 样本结构

md5: 8160F98496F55B4A409FF01D19AB10CE

(vt无捕获)

原始文件名:com.biige.monitor_1.9.deb

(获取cyida程序deb包方式:4.获取cydia安装的deb包)

deb包解开除了deb安装配置文件,就只有一个ipa包,无cydia动态库文件:

ipa包结构:

2.2 deb安装&启动流程

该样本只有preinst和postinst两个deb安装控制文件

/Applications/BiiGe.app则会直接释放到手机/Applications/BiiGe.app文件夹中

2.2.1 preinst:

安装前执行,为正在被升级的包停止相关服务,直到升级或安装完成。无太多实际作用。

2.2.2 postinst

安装完成后执行,主要用于执行. /Applications/BiiGe.app/Add.sh脚本

2.2.3 Add.sh脚本

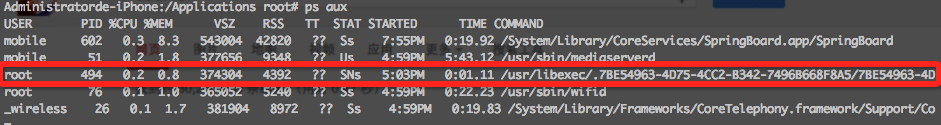

1、复制/Applications/BiiGe.app/BiiGe到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5

chmod 6555 ,-r-sr-sr-x

s:文件属主和组设置SUID和GUID,文件在被设置了s权限后将以root身份执行,但需要有x权限。

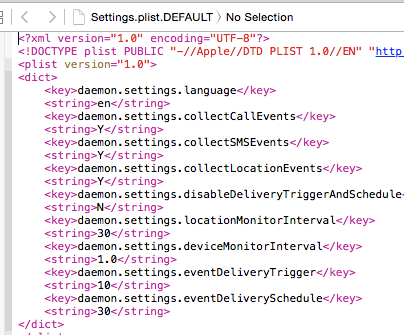

2、复制/Applications/BiiGe.app/Settings.plist到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/Settings.plist.DEFAULT

chmod 644,-rw-r--r–

3、复制/Applications/BiiGe.app/SettingsLanguage_*.plist到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5文件夹下

chmod 444,-r--r--r--

4、复制/Applications/BiiGe.app/Event.db到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/Event.db.DEFAULT

chmod 666,-rw-rw-rw-

5、复制/Applications/BiiGe.app/BiiGe.sh到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5.sh

chmod 555 ,-r-xr-xr-x

6、复制/Applications/BiiGe.app/Remove.sh到/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/Remove.sh

chmod 555 ,-r-xr-xr-x

7、复制/Applications/BiiGe.app/com.biige.BiiGe.Launch.plist到/System/Library/LaunchDaemons/com.biige.BiiGe.Launch.plist

chmod 444,-r--r--r--

8、launchctl load /System/Library/LaunchDaemons/com.biige.BiiGe.Launch.plist

用于设置开机加载com.biige.BiiGe.Launch.plist中指定文件,即/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5.sh

2.2.4 开机启动脚本

该脚本为/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5.sh

即/Applications/BiiGe.app/BiiGe.sh

里面只有一条指令:

exec /usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5 daemon

启动/usr/libexec/.7BE54963-4D75-4CC2-B342-7496B668F8A5/7BE54963-4D75-4CC2-B342-7496B668F8A5为守护进程

即/Applications/BiiGe.app/BiiGe文件

2.3 详细分析

2.3.1 动态分析

2.3.2 静态分析

1、获取通讯录

/private/var/mobile/Library/AddressBook/AddressBook.sqlitedb

2、获取通话记录

/var/wireless/Library/CallHistory/call_history.db

3、获取短信记录

4、发送短信

5、获取设备ip

通过访问在线网站获取手机ip

www.whatismyip.com/automation/n09230945.asp

6、获取位置信息

调用CLLocationManager类来获取地理位置

kCLLocationAccurayBest为设备使用电池供电时候最高的精度

kCLDistanceFilterNone用于设置监控时间间隔

7、设置飞行模式

8、执行指令:

指令大部分都是用于卸载时使用

1、/usr/sbin/sysctl -w security.mac.proc_enforce=0 security.mac.vnode_enforce=0

设置禁用签名检查,不适用于>=iOS 4.3,之后该参数为只读

2、Remove.sh

app文件夹下得Remove.sh脚本,用来删除卸载biige间谍件

3、/usr/bin/uicache

主页重新存取一次,一般用来修复越狱后消失得图标

4、/sbin/reboot

重启系统

5、launchctl submit -l com.biige.BiiGe.Remove -p

将Remove.sh提交为launchctl服务

6、/usr/bin/killall -v BiiGe

结束biige进程

9、关键url

%@皆为需要上传得参数

1、getControlManagementUrl

用于远控管理

https://control.biige.com/SM-E?PV=%@&T=%@

2、getEventManagementUrl

https://event.biige.com/SM-E?PV=%@&T=%@

3、getEventUploadUrl

用于上传事件

https://event.biige.com/SE-A?PV=%@&K=%@&I=%@&E=%@&C=%@&TS=%@&ET=%@&TL=%@&OF=%@

4、getEventUploadArrayUrl

用于上传数据

https://event.biige.com/SE-AAJ?PV=%@&K=%@&I=%@&E=%@&C=%@&G=%@

5、getLicenseManagementUrl

用于license验证

https://license.biige.com/SM-E?PV=%@&T=%@

10、Setting

设置参数保存在Setting.plist和Setting.plist.DEFAULT,主要是系统语言,电话、短信、位置监控开关,监控时间间隔等

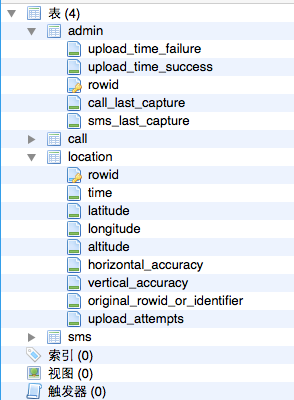

11、保存数据

将获取到得数据保存在Event.db.DEFAULT文件,方便用于上传

其db结构如下,admin为上传记录,最后电话、短信捕获时间

其他则是通话、位置、短信记录

2.3.3 小结

该样本为商业间谍,需要激活码激活才能正常使用,越狱后通过cydia安装,开机自启动,定时监控短信、电话、地理位置等信息并上传到服务器,还可以通过远程管理设置监控状态,功能比Android平台版本少很多。